Di dunia yang serba digital saat ini dan segala sesuatu yang perlunya sebuah akun untuk mendapatkan akses lebih banyak dari aplikasi atau website yang kita kunjungi. Namun, pernahkah Anda terpikirkan tentang keamanan informasi akun yang Anda buat?

Sering juga kita menemukan di berita atau dari orang sekitar mengenai data mereka yang bocor karena terdapat oknum yang membajak akun tersebut. Terutama pada pelaku perusahaan IT yang harus selalu memastikan website dan sistem mereka aman dari ancaman bocornya data.

Lalu, apakah ada sebuah cara efektif agar sistem tersebut aman? Tentunya ada. Para perusahaan IT dapat menguji keamanan sistem mereka dengan melalui proses penetration testing. Pada artikel kali ini kita akan membahas secara mendalam apa itu penetration testing.

Pengertian Penetration Testing

Penetration testing, atau yang lebih dikenal dengan sebutan pen testing, adalah proses pengujian keamanan terhadap sistem komputer dan jaringan dengan cara mensimulasikan serangan yang mungkin dilakukan oleh pihak luar maupun dalam perusahaan.

Tujuan utama dari penetration testing adalah untuk mendeteksi kerentanan atau celah keamanan yang bisa dimanfaatkan oleh pihak yang tidak berwenang untuk mengakses sistem atau informasi rahasia secara ilegal.

Dengan menemukan kerentanan tersebut, perusahaan dapat mengambil langkah-langkah yang diperlukan untuk memperbaikinya dan meningkatkan keamanan secara umum.

Selama proses penetration testing, seorang profesional keamanan siber atau ethical hacker akan mencoba berbagai teknik untuk mengidentifikasi celah keamanan, baik melalui pengujian dari luar jaringan (external testing) maupun dari dalam jaringan (internal testing).

Hasil dari pengujian ini akan diproses dan dianalisis untuk menyusun laporan lengkap tentang kelemahan dan risiko keamanan yang dihadapi oleh perusahaan.

Fungsi Penetration Testing

Berikut adalah beberapa fungsi penetration testing antara lain:

1. Mengidentifikasi Kerentanan

Fungsi penetration testing pertama adalah membantu dalam menemukan kelemahan dan kerentanan dalam infrastruktur serta aplikasi perusahaan.

Ini memungkinkan langkah-langkah proaktif diambil untuk memperbaiki masalah keamanan sebelum penyerang dapat memanfaatkannya.

2. Meningkatkan Keamanan

Fungsi penetration testing kedua adalah dengan menjalankan pengujian menyeluruh pada sistem dan jaringan, perusahaan dapat memperkuat lapisan keamanan serta memastikan bahwa data sensitif dan informasi penting tetap terlindungi dari ancaman eksternal.

3. Menilai Efektivitas Keamanan

Fungsi lainnya dapat berguna untuk mengukur seberapa efektif langkah-langkah keamanan yang telah diterapkan perusahaan dalam mencegah serangan.

Dengan menilai efektivitas ini, perusahaan dapat melakukan perbaikan yang diperlukan dan memaksimalkan penggunaan sumber daya yang ada.

4. Mendukung Kepatuhan

Fungsi penetration testing ketiga adalah beberapa perusahaan mungkin diwajibkan untuk mematuhi standar keamanan tertentu, seperti ISO 27001 atau PCI DSS.

Pen testing berperan dalam membantu perusahaan memenuhi persyaratan kepatuhan ini dan memberikan jaminan kepada pelanggan serta mitra bisnis bahwa keamanan perusahaan terjamin dengan baik.

5. Melatih Tim Keamanan

Proses pen testing juga berfungsi sebagai pelatihan bagi tim keamanan internal perusahaan. Mereka bisa belajar dari hasil pengujian dan meningkatkan keterampilan mereka dalam menangani ancaman keamanan yang semakin kompleks.

6. Mendapatkan Wawasan Mendalam tentang Ancaman

Fungsi penetration testing selanjutnya adalah dengan melalui pengujian penetrasi, para profesional keamanan dapat mencoba berbagai teknik dan taktik yang biasanya digunakan oleh penyerang.

Hal ini membantu perusahaan memahami ancaman-ancaman yang mungkin dihadapi dan mengambil langkah-langkah yang tepat.

Metode Penetration Testing

Berikut adalah metode penetration testing yang perlu Anda pahami.

1. Metode Black Box

Metode penetration testing pertama, tester tidak mendapatkan informasi apapun mengenai sistem yang akan diuji, baik mengenai infrastruktur maupun kode sumber yang digunakan. Tester bertindak seperti hacker yang berusaha mengeksplorasi sistem untuk mencari celah keamanan.

Mereka harus mengumpulkan informasi dari awal, melakukan analisis, serta menentukan jenis serangan yang akan dilakukan. Tester dengan metode ini perlu mengenal alat pemindaian otomatis dan metodologi pengujian manual, serta memiliki kemampuan untuk membuat peta dari sistem yang diuji berdasarkan observasi mereka.

Durasi pengujian bergantung pada keterampilan tester dalam menemukan dan mengeksploitasi sistem. Jika tester tidak kompeten, potensi kerentanan dalam sistem akan sulit terdeteksi dan diperbaiki.

2. Metode White Box

Metode penetration testing kedua, tester sudah memiliki semua informasi yang diperlukan untuk melakukan penetration test, karena diberikan akses penuh.

Dengan demikian, tantangan dalam metode ini adalah menganalisis dan memilah semua data yang diterima, serta mengidentifikasi celah di setiap titik yang terdeteksi. Metode White Box Testing bisa memakan waktu paling lama dibandingkan dua metode lainnya.

3. Metode Grey Box

Metode penetration testing terakhir ini menawarkan penilaian keamanan yang lebih efisien dibandingkan Black Box. Dengan memiliki berbagai informasi, penguji dapat melaksanakan pengujian terhadap sistem keamanan dan mensimulasikan serangan yang relevan.

Tahapan Penetration Testing

Proses pen testing terdiri dari beberapa langkah yang harus diikuti dengan teliti untuk mencapai hasil yang akurat dan efektif. Berikut adalah tahapan penetration testing antara lain:

1. Perencanaan (Planning)

Langkah awal dalam pengujian penetrasi melibatkan perencanaan, di mana tim keamanan siber bekerja sama dengan pemilik sistem atau situs web yang akan diuji. Pada tahap ini, tujuan, ruang lingkup, dan batasan dari uji penetrasi harus ditetapkan secara jelas.

Selain itu, pengumpulan informasi dan persiapan yang diperlukan sebelum memulai pengujian juga dilakukan.

2. Pengumpulan Informasi (Information Gathering)

Tahapan penetration testing kedua berkaitan dengan pengumpulan informasi sebanyak mungkin mengenai target yang akan diuji.

Informasi ini bisa meliputi rincian tentang infrastruktur jaringan, sistem operasi yang digunakan, aplikasi yang aktif, dan teknologi yang diterapkan. Semakin banyak informasi yang berhasil dikumpulkan, semakin baik pemahaman tentang sistem target dan potensi kerentanannya.

3. Pendeteksian Kerentanan (Vulnerability Scanning)

Tahapan penetration testing ketiga adalah pemindaian dilakukan terhadap sistem dan jaringan untuk mengidentifikasi kerentanan yang mungkin ada.

Teknologi otomatis dapat digunakan untuk melakukan pemindaian secara menyeluruh dan menemukan kerentanan umum. Hasil dari pemindaian ini akan sangat membantu dalam merencanakan langkah serangan berikutnya.

4. Eksploitasi (Exploitation)

Tahapan penetration testing selanjutnya merupakan inti dari proses penetration testing. Di sini, tim keamanan berusaha memanfaatkan kerentanan yang telah teridentifikasi untuk mendapatkan akses tanpa izin ke dalam sistem atau informasi.

Penting bagi tim untuk berhati-hati agar tidak merusak sistem atau menyebarkan malware yang dapat membahayakan perusahaan selama tahap eksploitasi ini.

5. Pengujian Aplikasi Web (Web Application Testing)

Tahap ini ditujukan untuk menguji aplikasi web yang ada di dalam lingkungan perusahaan. Aplikasi web sering menjadi target utama bagi penyerang, sehingga sangat penting untuk melakukan pengujian khusus guna mengidentifikasi potensi kerentanan seperti SQL injection, cross-site scripting (XSS), dan sebagainya.

6. Pengujian Jaringan (Network Testing)

Fokus pada tahap ini adalah pengujian keseluruhan jaringan, termasuk firewall, router, dan perangkat jaringan lainnya.

Tujuan dari pengujian ini adalah untuk menemukan kemungkinan jalur masuk yang bisa digunakan oleh penyerang untuk mengakses jaringan perusahaan.

7. Eskalasi Hak Akses (Privilege Escalation)

Pada tahap ini, jika tim keamanan berhasil mendapatkan akses terbatas ke dalam sistem atau jaringan, mereka akan berupaya untuk meningkatkan hak akses mereka ke tingkat yang lebih tinggi.

Hal ini bertujuan untuk mengeksplorasi seberapa jauh kerentanan yang ada dan sejauh mana serangan bisa menyebar dalam sistem.

8. Pelaporan dan Evaluasi (Reporting and Evaluation)

Tahap akhir mencakup pelaporan hasil dan evaluasi menyeluruh dari proses penetration testing. Tim keamanan harus menyusun laporan yang jelas dan terperinci mengenai kerentanan yang ditemukan, potensi risiko, serta rekomendasi perbaikan.

Laporan ini akan sangat berguna bagi perusahaan dalam mengambil tindakan perbaikan dan meningkatkan keamanan sistem.

Contoh Penetration Testing

Setelah memahami penjelasan sebelumnya, berikut ini adalah beberapa contoh penetration testing.

1. Testing Web Application (Aplikasi Web)

Contoh penetration testing pertama adalah pengujian terhadap aplikasi e-commerce untuk menemukan celah seperti SQL Injection, Cross-Site Scripting (XSS), atau Cross-Site Request Forgery (CSRF). Tujuannya untuk mengeksploitasi input yang tidak aman, memanipulasi basis data, atau mencuri data sensitif seperti informasi kartu kredit pelanggan.

2. Network Penetration Testing

Contoh penetration testing kedua adalah pengujian pada Wi-Fi di perusahaan untuk melihat apakah ada enkripsi yang lemah atau penggunaan kata sandi yang mudah ditebak. Tujuannya untuk mengidentifikasi apakah jaringan nirkabel bisa dibobol sehingga memungkinkan akses ke jaringan perusahaan tanpa izin.

Informasi ini bisa meliputi rincian tentang infrastruktur jaringan, sistem operasi yang digunakan, aplikasi yang aktif, dan teknologi yang diterapkan. Semakin banyak informasi yang berhasil dikumpulkan, semakin baik pemahaman tentang sistem target dan potensi kerentanannya.

3. Social Engineering

Contoh selanjutnya adalah mengirim email phishing ke karyawan untuk melihat apakah mereka dapat ditipu untuk mengungkapkan informasi sensitif atau memasang malware.Tujuannya untuk menilai kesadaran karyawan terhadap ancaman keamanan sosial dan kemampuannya dalam mendeteksi serangan rekayasa sosial.

4. Mobile Application

Contoh selanjutnya adalah pengujian aplikasi mobile untuk menemukan celah keamanan seperti penyimpanan data sensitif yang tidak aman atau kurangnya enkripsi data pada aplikasi perbankan.

Tujuannya untuk memastikan aplikasi mobile tidak memberikan kesempatan bagi penyerang untuk mencuri informasi pengguna atau mengakses fitur aplikasi tanpa izin.

5. Cloud Penetration Testing

Contoh terakhir dapat berupa pengujian keamanan infrastruktur cloud seperti AWS atau Azure untuk memastikan bahwa konfigurasi cloud tidak rentan terhadap serangan. Tujuannya untuk menemukan celah seperti kebocoran data dari bucket penyimpanan yang salah dikonfigurasi atau kontrol akses yang tidak tepat.

Penutup

Kesimpulannya, pen testing adalah proses pengujian keamanan yang penting untuk mengidentifikasi celah atau kerentanan dalam sistem, aplikasi, jaringan, atau infrastruktur perusahaan.

Melalui simulasi serangan siber, perusahaan dapat mendeteksi potensi risiko dan memperbaiki kelemahan keamanan sebelum diserang secara nyata.

Dengan berbagai metode dan tahapan, seperti pengujian aplikasi web, jaringan, hingga cloud, pen testing membantu perusahaan menjaga integritas dan keamanan data.

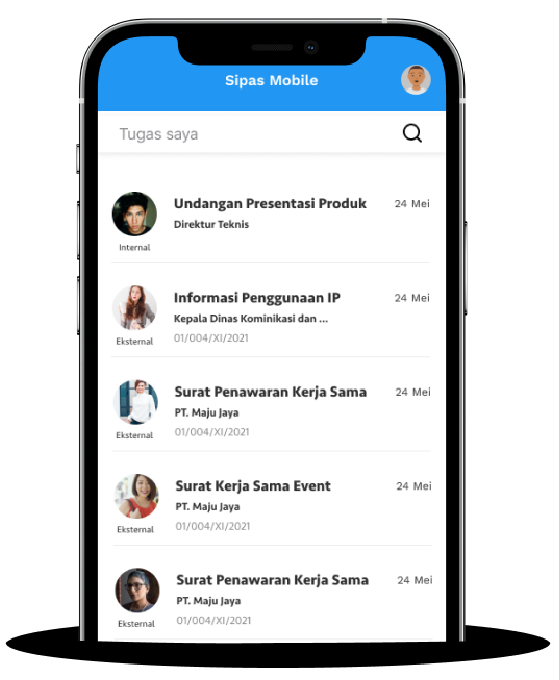

Terakhir, kami SIPAS dapat membantu Anda dalam pengelolaan surat lebih cepat, mudah, dan juga lebih baik dari yang lain. Sudah lebih dari 20 lembaga ternama di Indonesia sudah menggunakan layanan yang kami sediakan.

Masih ragu dan perlu informasi lengkap? Segera menghubungi kontak kami untuk lebih lengkapnya atau sekedar berkonsultasi tentang kebutuhan surat-menyurat Anda.